BadHTAB è un exploit hypervisor (lv1) per PlayStation 3, basato su un approccio hardware-software. Originariamente sviluppato da geohot per Linux, è stato adattato per GameOS, funzionando su tutti i modelli compatibili con PS3HEN.

Questo exploit permette, per la prima volta, di ottenere accesso completo all’hypervisor su console non-CFW (Custom Firmware), abilitando funzionalità tipiche delle console modificate.

Come Funziona?

L’exploit sfrutta un glitch hardware:

-

Segnale RAM forzato a massa: Se un segnale specifico della RAM viene temporaneamente collegato a massa durante un’operazione di scrittura, può verificarsi un salto della scrittura.

-

Manipolazione della HTAB: Se questo avviene mentre l’hypervisor sta invalidando una entry della HTAB (Hash Page Table), l’entry rimane valida, concedendo accesso in lettura/scrittura a una piccola regione di memoria.

-

Modifica dell’hypervisor: Questa regione può essere poi sfruttata per manipolare l’hypervisor e ottenere accesso completo alla memoria.

Componenti Principali

-

BadHTAB (Software)

-

PKG eseguibile su PS3, gestisce il glitching e l’installazione delle patch.

-

-

ps3pulldown2 (Hardware)

-

Basato su Raspberry Pi Pico (RP2040), si collega alla PS3 via USB e gestisce il segnale di glitch.

-

A differenza della versione Linux, GameOS ha una finestra di glitch molto più ristretta, rendendo necessaria automazione e precisione.

Tasso di Successo e Difficoltà

-

Successo: 5-10% (richiede tentativi ripetuti).

-

Richiede saldature e conoscenze tecniche.

-

Non persistente: Deve essere riavviato dopo ogni reboot.

Funzionalità Abilitate

Dopo un’esecuzione riuscita, è possibile:

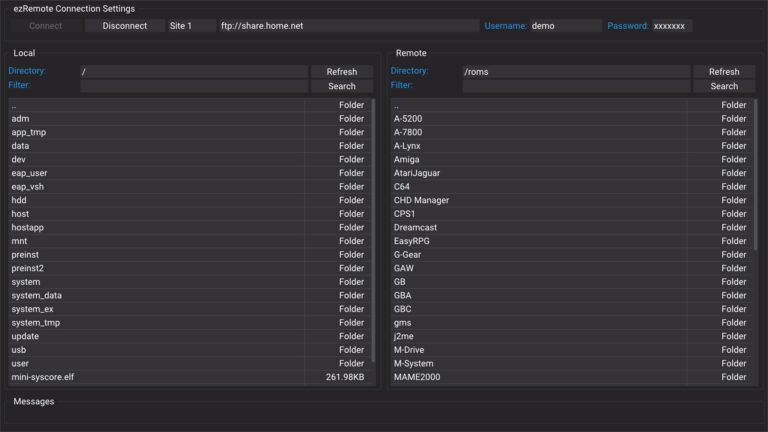

✅ hvcall 114 – Mappatura libera di qualsiasi area di memoria.

✅ Nuove hvcalls – lv1_peek (lettura memoria), lv1_poke (scrittura), lv1_exec (esecuzione codice).

✅ Dump memoria lv1 – Salvataggio della memoria hypervisor su file.

✅ Avvio kernel personalizzato – Caricamento di un lv2_kernel.fself modificato.

✅ Ripristino OtherOS – Possibilità di avviare Petitboot e Linux.

⚠ Nota: Se si usa il boot di lv2/OtherOS, le nuove hvcalls vengono rimosse, ma hvcall 114 rimane attivo, permettendo di reinstallarle.

Installazione (Hardware)

Collegamenti Necessari

-

Glitch Signal:

-

RQ7 (GPIO15) -

RQ8 (GPIO16)

-

-

Monitoraggio PS3:

-

PSU Standby (GPIO18) -

HDD LED (GPIO22) -

SB_UART (GPIO5)

-

-

LED di Stato:

-

Rosso (Errore): GPIO6

-

Giallo (Stato): GPIO2

-

Verde (Successo): GPIO21

-

Blu (Attività): GPIO27

-

🔗 Guida Completa: GitHub esc0rtd3w/BadHTAB

Installazione (Software)

-

Collegare il Raspberry Pi Pico alla PS3 via USB.

-

Eseguire BadHTAB.pkg.

-

Segnali Acustici:

-

Triplo beep breve: Exploit avviato.

-

Beep ripetuti: Glitch in corso (LED Pico lampeggia).

-

Triplo beep prolungato: Glitch riuscito.

-

Beep lungo (5 sec): Exploit completato.

-

📁 Log: Salvato in /dev_hdd0/BadHTAB.txt.

Miglioramenti di esc0rtd3w

-

Riavvio automatico in caso di crash.

-

Monitoraggio UART0/UART1.

-

Controllo PSU e connettore alimentazione.

-

4 LED di stato per debug semplificato.

⚠ Bugs noti: In alcuni casi, la PS3 può bloccarsi e richiedere un riavvio manuale.

Firmware Supportati

✔ 4.70 e superiori

Conclusione

BadHTAB è un exploit avanzato, pensato per utenti esperti che vogliono sbloccare funzionalità CFW su console non modificate. Richiede pazienza e abilità, ma offre possibilità inedite per la PS3.

🔎 Approfondisci: